Docker 移除17个暗藏挖矿程序的镜像, 超过五百万次下载

Docker Hub 是一个分享预配置 Docker 镜像的仓库,预配置的镜像可以节省管理员的设置时间。但有人利用 Docker Hub 传播了 17 个恶意 Docker 镜像,这些镜像被下载了超过 500 万次,目前它们已经被 Docker 从 Docker Hub 移除。

Docker Hub 是一个分享预配置 Docker 镜像的仓库,预配置的镜像可以节省管理员的设置时间。但有人利用 Docker Hub 传播了 17 个恶意 Docker 镜像,这些镜像被下载了超过 500 万次,目前它们已经被 Docker 从 Docker Hub 移除。

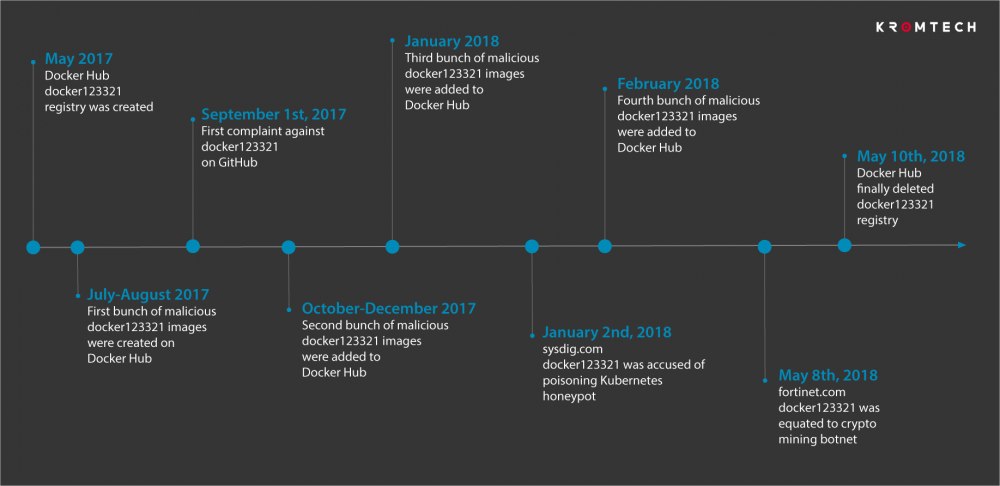

Kromtech Security Center 指出,去年 7 月,用户名为 docker123321 的人上传了 3 个公开访问的镜像,它们包含了挖矿代码,有用户后来报告其中一个有后门。然而相关账号和镜像并没有在接到举报后从 Docker Hub 移除。在之后的几个月里,该账号又上传了 14 个恶意镜像。Docker Hub 直到上个月才对这些恶意镜像采取行动。与挖矿代码相关联的钱包地址显示,这些恶意镜像挖出了价值约 9 万美元的门罗币。

本次事件的时间轴记录

Docker 用户不妨检查自己的系统是否下载了相关的恶意 Docker 镜像,以采取相对应的行动,这些镜像分别是

- docker123321/tomcat

- docker123321/tomcat11

- docker123321/tomcat22

- docker123321/kk

- docker123321/mysql

- docker123321/data

- docker123321/mysql0

- docker123321/cron

- docker123321/cronm

- docker123321/cronnn

- docker123321/t1

- docker123321/t2

- docker123321/mysql2

- docker123321/mysql3

- docker123321/mysql4

- docker123321/mysql5

- docker123321/mysql6

你也许感兴趣的:

- 雷蒙德·陈 旧事新说:当愤怒的客户要求与比尔·盖茨通话时

- 微软否认使用人工智能用Rust语言重写Windows 11

- 讨论:为什么Python能胜出?

- 使用 PostgreSQL 18 实现即时数据库克隆

- 我断开IPv4整整一周,只为理解IPv6过渡机制

- 我在地铁上编程

- Debian 的 Git 迁移计划

- Debian将龙芯LoongArch列为官方支持的架构

- Android对美国外部内容链接引入2-4美元安装费及10-20%分成政策

- 软件控制等级军事标准

你对本文的反应是: