谷歌开源 PSP 安全协议:Offload 友好,节省约 0.5% 处理能力

近日,谷歌宣布将用于加密传输的 PSP 安全协议开源。这是一种类似于 TLS 的协议,独立于传输,支持每个连接的安全性,并且对 Offload 友好。

据悉,Google 十多年前就对数据中心之间的流量进行加密。在随后的发展中,几乎所有 Google 传输的数据都进行了加密。虽然提供了隐私和安全优势,但对于 Google 的消耗也不小:加解密 RPC 需要大约 0.7% 的 Google 处理能力以及相应的内存容量。

虽然安全传输层协议 (TLS) 可以满足 Google 的安全要求,但由于内核中的连接状态和硬件中的卸载状态之间的紧密耦合,所以 TLS 不是一个 Offload 友好的协议。另外,TLS 也不支持非 TCP 传输协议,例如 UDP。 而 IPsec 协议虽然可以卸载到硬件,但也需要大规模的投入。

因此,谷歌开发了 PSP,一种类似于 TLS 的协议,独立于传输,支持每个连接的安全性,并且对 Offload 友好。

PSP 旨在满足大规模数据中心流量的要求,不强制要求特定的密钥交换协议,并且为数据包格式和加密算法提供很少的选择。它通过允许每个第 4 层连接(例如 TCP 连接)使用加密密钥来实现每个连接的安全性。

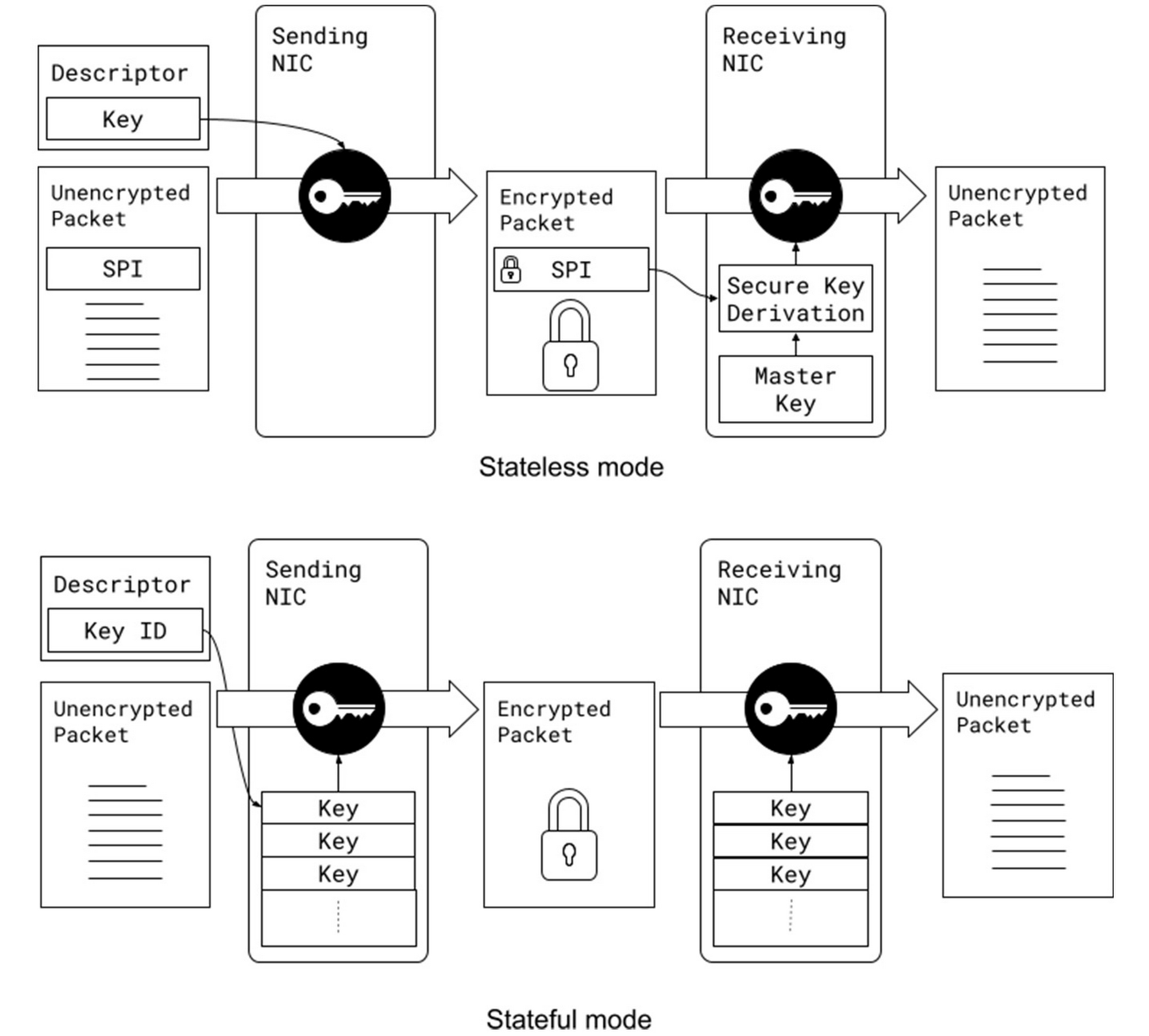

PSP 协议还支持无状态操作,并且可以在使用安全参数索引 (SPI) 和设备上的主密钥接收数据包。与维护大型设备表的典型状态加密技术相比,可以避免硬件状态爆炸。

PSP 使用了带有自定义标头和尾标的用户数据报协议 (UDP) 封装。一个 PSP 数据包以原始 IP 头开始,之后是预先指定的目标端口上的 UDP 头,然后是包含了 PSP 信息的 PSP 头,再者是原始 TCP/UDP 数据包(包括头和有效负载),并以包含完整性校验和值 (ICV) 的 PSP 预告片。

基于用户提供的称为 Crypt offset 的偏移量,可以对第 4 层数据包(报头和负载)进行加密或验证。例如,该字段可用于在传输过程中对 TCP 报头的一部分进行认证但不加密,同时保持报文的其余部分加密,以便在必要时支持网络中的报文采样和检测。

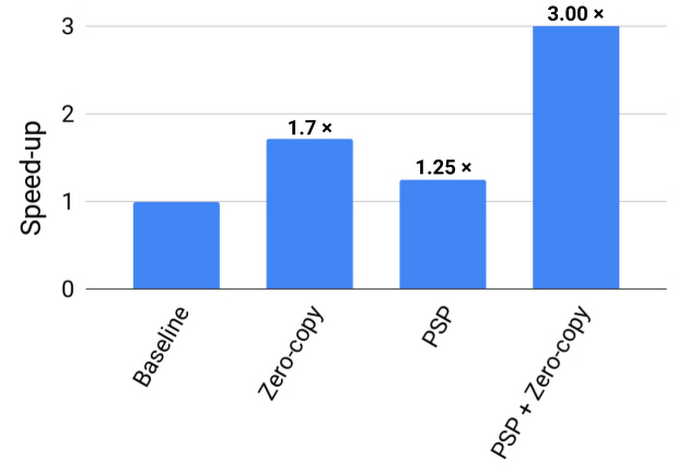

根据介绍,PSP 与零拷贝技术结合效益倍增。例如,TCP 零拷贝发送和接收的影响受到软件加密有效载荷的额外读取和写入的限制。由于 PSP 消除了这些额外负载和存储,RPC 处理就不再需要接触网络堆栈中的有效负载。“对于 1MB 的大型 RPC,我们看到 PSP 和零拷贝相结合的速度提高了 3 倍。”

根据官方消息,Google 已将 PSP 修补到自己的生产 Linux 内核、 Andromeda 网络虚拟化堆栈和 Snap 网络系统中。据悉,PSP 加密卸载可节省 Google 约 0.5% 的处理能力。

查看更多:

本文文字及图片出自 InfoQ

你也许感兴趣的:

- Let’s Encrypt:准备开始签发IP地址证书

- 谷歌浏览器将提供内置翻译和语言检测 API

- OpenAI 将用 Rust 重建 Codex CLI,放弃之前的 TypeScript 版本

- 用 AI 生成的安卓 App:优点、缺点与令人震惊之处

- 为什么所有浏览器的用户代理(User-Agent)都以“Mozilla/”开头?

- 新发现的 Linux udisks 漏洞使攻击者能够在主要 Linux 发行版上获得 root 权限

- 没错,没人关心 Linux 上的使用友好性

- Git Notes:Git 最酷但最不受欢迎的功能

- Kubernetes 2.0 将会是什么样子

- bzip2 crate 从 C 切换到 100% rust

你对本文的反应是: